Como eliminar sesiones de una determinada IP desde el GUI Fortigate

En Fortinet FortiOS versión 5, es posible visualizar las sesiones desde el GUI, establecer filtros e incluso eliminar ciertas sesiones. a continuación se explica la sencilla forma de hacerlo.

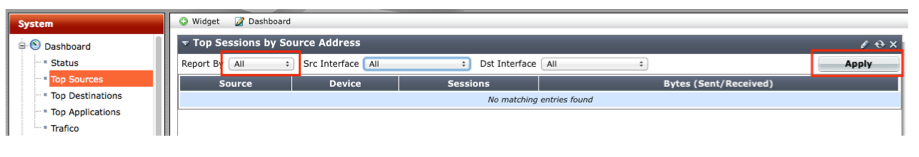

Abrir el widget «Top Sessions by Source Address” que se encuentra por defecto en el DashBoard llamado “Top Sources”. En este widget, se puede seleccionar el capo “Report By”, de manera que si ponemos “ALL” en dicho campo, y a continuación pulsamos APLY, vernos que aparece el icono para filtrar en cada una de las columnas. De este modo podremos establecer un filtro por una determinada IP de origen, por un destino, política, etc. También es posible ampliar el número de columnas que se están visualizando, con el botón “Column Settings” y al final de cada sesión aparece un botón que permite eliminar la sesión de la tabla de sesiones del FortiGate.

Ubicación del Widget: