Proteger las aplicaciones de las amenazas requiere una solución completa e integrada que mejore las tecnologías de firewall y prevención de intrusiones empresariales

Introducción

La mayoría de las organizaciones enfocan sus recursos limitados en bloquear el acceso y controlar sus redes para proteger sus centros de datos de amenazas externas. La última generación de firewall empresariales y sistemas de prevención de intrusiones (IPS) se centra principalmente en asegurar la red y controlar el acceso a ella. Estas son excelentes tecnologías, sin embargo, existen límites a lo que pueden ofrecer para proporcionar una protección completa contra las amenazas dirigidas a aplicaciones, servicios de aplicaciones y usuarios.

Tan pronto como una aplicación se abre a Internet, es un objetivo. Todo lo que se interpone entre un atacante y los datos confidenciales de una organización es una pantalla de inicio de sesión sin pretensiones. No importa cuántas capas de seguridad de red existan, este punto de entrada podría exponer los datos del cliente, información de propiedad o información financiera confidencial si la aplicación no se ha reforzado o protegido por algún otro medio.

En esta guía de soluciones exploraremos los principales desafíos que enfrentan las organizaciones cuando se trata de proteger aplicaciones y los datos que alojan, incluyendo vulnerabilidades de aplicaciones web, ataques DDoS en capas de aplicaciones, amenazas persistentes avanzadas (APT), escalamiento del cifrado de aplicaciones y protección de usuarios ante amenazas de correo electrónico.

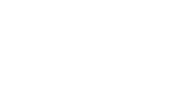

Las aplicaciones son objetivos fáciles

No hay duda de que un firewall es su primera línea de defensa para la seguridad de la red. Las últimas tecnologías de firewall actuales son casi a prueba de balas, al menos en los niveles de capa 2 y 3. Los atacantes y los ciberdelincuentes saben esto y han tenido que adaptar sus técnicas. No es que no intenten buscar vulnerabilidades de firewall, sino que saben que los objetivos de alto valor como las instituciones financieras, los minoristas y las agencias gubernamentales han endurecido sus políticas de seguridad y los días de brechas de datos fáciles en el firewall han terminado.

Las categorías de ataques y violaciones de datos de más rápido crecimiento son aquellas dirigidas a aplicaciones, servicios de capas de aplicaciones y usuarios inexpertos. Estos representan la mayoría de los puntos débiles restantes y hay innumerables posibilidades de explotar vulnerabilidades de código, módulos de aplicaciones y usuarios confiados que piensan que el correo electrónico que acaban de recibir era una solicitud legítima para restablecer las credenciales de sus cuentas.

Ataques de aplicaciones web

El Informe de Verizon 2015 sobre Incumplimiento de Datos de Verizon reveló que más del 38 por ciento de todas las violaciones de datos fueron causadas por vulnerabilidades de aplicaciones web. El Proyecto de seguridad de aplicaciones web abiertas (OWASP) ha informado constantemente desde 2010 que casi todas las aplicaciones basadas en web tienen una o más vulnerabilidades incluidas en su lista de los 10 principales riesgos de seguridad de las aplicaciones. También informaron que el 95 por ciento de todos los sitios web son atacados anualmente utilizando scripts y técnicas de inyección entre sitios. Gartner declaró en su 2015 Magic Application Firewall Magic Quadrant que esperan que más del 80 por ciento de todas las empresas tengan un firewall de aplicaciones web (WAF) en funcionamiento para 2018 para protegerse contra los ataques de aplicaciones web.

Capa de aplicación de Ataques DDoS

Los ataques de denegación de servicio distribuida (DDoS) son uno de los tipos de amenaza de seguridad más antiguos, sin embargo, han evolucionado en la última década para apuntar a los servicios de nivel de aplicación. Los ataques volumétricos masivos a gran escala aún captan los grandes titulares, sin embargo, la categoría de más rápido crecimiento de estos tipos de ataques son los eventos de capa 7 que solo toman unos pocos megabits de paquetes para hacer tanto daño como un ataque en cientos de gigabits. Los ataques DDoS todavía se clasifican como la principal amenaza para los administradores de centros de datos en comparación con otros eventos como cortes de infraestructura y saturación de ancho de banda.

Correo electrónico: la puerta trasera a su fortaleza de seguridad

Los profesionales de seguridad de red pasan la mayor parte de sus carreras diseñando, implementando y manteniendo las mejores y más recientes defensas para sus organizaciones. Incluso con los sistemas de seguridad de firewall más avanzados, todo lo que hace falta es hacer clic por un usuario en un enlace de un correo electrónico malicioso para evitar las protecciones de red cuidadosamente diseñadas. Los ciberdelincuentes se vuelven mucho más sofisticados en sus tácticas. Muchos correos electrónicos de spam y phishing que envían pueden engañar incluso a los usuarios más precavidos con comunicaciones que parecen provenir de fuentes confiables o incluso de su propio departamento de TI.

El correo electrónico es también uno de los vectores de ataque clave para la ingeniería social. Los atacantes inteligentes ahora pueden acceder fácilmente a las conexiones en Facebook, LinkedIn y otros sitios de redes sociales para obtener fácilmente información de contacto. Luego crean correos electrónicos que parecen ser enviados por amigos y colegas legítimos, en un intento de engañar a los usuarios para que descarguen archivos adjuntos maliciosos o los dirijan a sitios web donde se pueda instalar malware.

Protección de aplicaciones de APT

Las APT son ataques dirigidos desarrollados a medida. Pueden evadir la detección directa, usar malware no visto previamente (o «zero-day»), explotar vulnerabilidades (agujeros de seguridad no reparados) y proceder de direcciones IP y URL de hospedaje completamente nuevas o aparentemente inocentes. Su objetivo es comprometer su sistema objetivo con técnicas avanzadas de código que intentan sortear las barreras de seguridad y permanecer bajo el radar el mayor tiempo posible.

Las aplicaciones y el correo electrónico son dos vectores principales en APT. Muchas aplicaciones web permiten la carga de archivos y muchos correos electrónicos contienen archivos adjuntos que podrían ser riesgos. Los escaneos antivirus pueden verificar los riesgos previamente identificados, sin embargo, los APT en general están diseñados para eludir la detección AV tradicional y muchos se saltan esta primera línea de defensa.

Asegurar el crecimiento del tráfico de aplicaciones

Aunque no es una amenaza, muchas empresas están expandiendo agresivamente SSL a todas sus aplicaciones de Internet. Incluso las aplicaciones aparentemente benignas reciben el tratamiento «seguro» para parchar las vulnerabilidades conocidas o desconocidas a otros sistemas más importantes. El Informe de Tráfico Encriptado de Sandvine 2015 vio aumentar el volumen de tráfico cifrado al 30 por ciento en 2015 y espera un crecimiento del 50 por ciento en 2016. Combinado con esta expansión explosiva en el tráfico, la complejidad de pasar a claves de encriptación más avanzadas a medida que la tecnología se expande de 1.024 a 2.048 ahora 4.096, está doblando e incluso cuadruplicando los tamaños de paquetes seguros. Los servidores y equilibradores de carga están luchando para mantenerse al día con esta demanda utilizando la cosecha actual de soluciones seguras de entrega de aplicaciones.

La seguridad completa de la aplicación se extiende más allá del firewall

Cada una de las áreas presentadas en la sección anterior proporciona desafíos únicos que requieren más que un firewall o un IPS para abordar por completo. La mayoría de los sistemas de firewall e IPS actuales, incluida nuestra línea de productos FortiGate, tienen características que pueden resolver muchos de estos nuevos problemas. Sin embargo, en general, están limitados a la detección de firmas y necesitan soluciones adicionales para proporcionar protección completa para ataques desconocidos y de día cero. FortiGate tiene muchos servicios que se pueden habilitar, como la inspección profunda de paquetes y la prevención de pérdida de datos (DLP), pero incluso con eso, aún existen lagunas y existen impactos en el rendimiento que deben tenerse en cuenta en las implementaciones empresariales.

Las características de protección de nivel de aplicación más utilizadas de FortiGate y otros firewalls son la reputación de IP y la detección de firmas. Por lo general, los servicios basados en suscripción, la reputación de IP y las firmas de ataque son medidas muy efectivas que bloquean los ataques antes de que el firewall aplique cualquier proceso. Si un ataque proviene de una fuente conocida o coincide con una firma predefinida, se bloquea automáticamente sin que el firewall deba realizar ninguna inspección adicional. FortiGate ofrece estos servicios a través de nuestros premiados Laboratorios FortiGuard.

Aunque los servicios de firma son muy efectivos para bloquear ataques de fuentes conocidas y patrones de ataque previos, los APT de día cero pasan por alto estos sistemas de detección. En algunos casos, los APT son tan personalizados que el código malicioso se desarrolla específicamente en un solo objetivo sin previo aviso hasta que se implementa el malware. Las firmas y la reputación de IP tampoco pueden proteger completamente las aplicaciones web de los ataques, ya que muchas vulnerabilidades basadas en código tienen formas casi ilimitadas de eludir cualquier firma predefinida.

En vista de estas amenazas, Fortinet ha llegado a la altura de las circunstancias con soluciones especialmente diseñadas para complementar las protecciones en firewalls y plataformas IPS. Estos incluyen firewalls de aplicaciones web para seguridad de aplicaciones, dispositivos de mitigación de ataques DDoS para protección DDoS, controladores avanzados de entrega de aplicaciones (ADCs) para satisfacer las demandas del tráfico seguro de aplicaciones, sandboxing para aislar código malicioso para inspección y pasarelas de seguridad de correo electrónico que pueden detectar y prevenir amenazas transmitidas por correo electrónico a sus usuarios.

En un mundo perfecto, todas estas medidas de seguridad estarían en un solo dispositivo. Sin embargo, incluso con el mejor hardware disponible hoy en día, los impactos en el rendimiento de estos servicios ponen fuera de alcance para las empresas un «súper firewall» totalmente inclusivo. FortiGate ofrece muchos servicios avanzados que se acercan, pero aún así, ningún producto puede hacer todo. Discutimos la inspección profunda de paquetes antes. La mayoría de los gerentes de centros de datos empresariales no activan este servicio, ya que puede consumir mucho del procesador y puede afectar el rendimiento general del cortafuegos. En estos casos, FortiGate se simplifica a las capacidades básicas para un rendimiento máximo, donde otros dispositivos administran las capas adicionales de seguridad necesarias. Las organizaciones pequeñas y medianas permiten muchas de las características avanzadas de FortiGate NGFW para Unified Threat Management (UTM), donde una sola caja puede manejar los resultados y facilitar la administración para ayudar cuando los recursos de TI son limitados.

Por lo tanto, como gerente de un centro de datos, lo más probable es que necesite ver más allá de las capacidades de su firewall para proporcionar la protección completa de la red y las aplicaciones para enfrentar los desafíos que enfrenta su organización.

Para las grandes organizaciones, uno de los puntos de decisión más difíciles es si consolidar o no a un proveedor u optar por las soluciones de puntos de «mejor crianza». Hay muchos argumentos en ambos lados de este debate que van desde «vendedores individuales son más fáciles de tratar» hasta «soluciones puntuales que ofrecen lo mejor en seguridad y características». Cuando te sientas y evaluas las opciones, debes mirar en lo que es crítico para su organización, como características, interoperabilidad, integración, administración y soporte, para seleccionar un proveedor que pueda cumplir con tantos de ellos para proporcionar una solución de extremo a extremo completa para su centro de datos.

El resto de este documento trata sobre los principales desafíos y le brinda información sobre cómo Fortinet puede ayudarlo a resolver estos problemas como un único proveedor completo para sus necesidades avanzadas de seguridad de redes y aplicaciones.

Conformidad PCI, cortafuegos y WAF

Hemos hecho todo lo posible para resaltar el caso de que va a necesitar más que un firewall para proteger completamente sus aplicaciones y datos. Si se encuentra en una de las muchas industrias que se ocupan del comercio electrónico y la banca, debe considerar el cumplimiento de PCI para la seguridad de su red y aplicación. Si bien las normas PCI DSS no son obligatorias por ley, muchas leyes, especialmente a nivel estatal y local, mencionan específicamente el cumplimiento de PCI para cumplir con los requisitos legales. Un firewall por sí solo no será suficiente. Para aprobar el cumplimiento de PCI DSS 6, necesitará un firewall de aplicaciones web para cumplir con todas las amenazas principales de la aplicación OWASP a las que se hace referencia en esa sección. A continuación se muestra una lista de los 10 principales de OWASP y cómo un WAF se compara con un firewall.

Amenazas de aplicación: el Top 10 de OWASP

| Amenaza | Firewall | WAF | |

| 1 | Inyección (SQL, OS y LDAP) | No | Si |

| 2 | Autenticación rota y gestión de sesiones | No | Si |

| 3 | Cross-Site Scripting | No | Si |

| 4 | Referencias de objetos directos inseguros | No | Si |

| 5 | Configuración incorrecta de seguridad | No | Si |

| 6 | Exposición de datos sensibles | Si | Si |

| 7 | Falta del control de acceso del nivel de función | No | Si |

| 8 | Falsificación de solicitudes entre sitios (CSRF) | No | Si |

| 9 | Uso de componentes con vulnerabilidades conocidas | No | Si |

| 10 | Redirecciones y reenvíos no validados | No | Si |

Soluciones de seguridad de aplicaciones

Fortinet es mucho más que nuestros firewalls FortiGate de clase empresarial. Ofrecemos muchas soluciones que brindan seguridad completa de redes y aplicaciones para un centro de datos. La siguiente sección cubre muchas de las amenazas y desafíos más avanzados a los que se enfrentan los centros de datos junto con las soluciones ofrecidas por Fortinet. Para obtener más detalles sobre los productos presentados, libros blancos, estudios de casos y otra información útil, visite Fortinet.com.

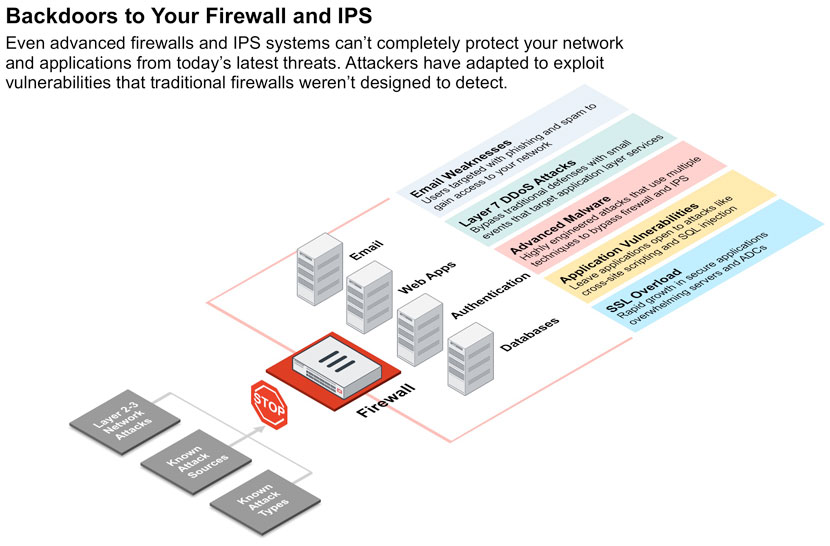

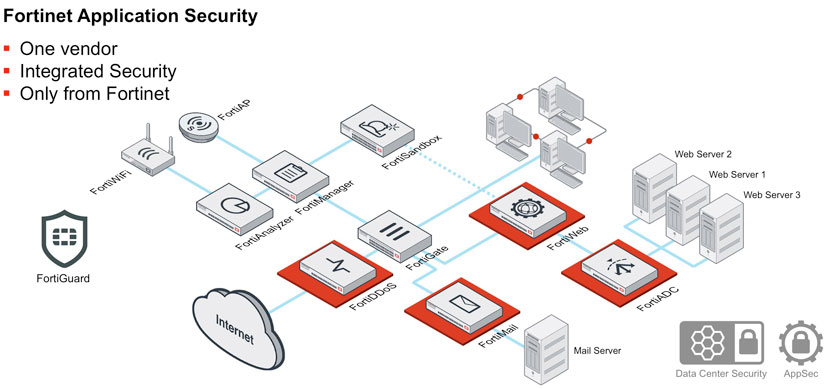

Solución de seguridad de aplicaciones integradas de Fortinet

La solución de seguridad de aplicaciones de Fortinet ofrece una solución completa de alto rendimiento de extremo a extremo que protege la valiosa información de una organización en todo el centro de datos mediante el uso de una combinación de productos Fortinet. Estos incluyen firewalls de aplicaciones web, gateways de seguridad de correo electrónico, controladores de entrega de aplicaciones, mitigación de DDoS y seguridad de la base de datos.

Seguridad de aplicaciones web

Las aplicaciones web son objetivos atractivos para los piratas informáticos, ya que son aplicaciones públicas que requieren estar abiertas a Internet. Como muchos ofrecen importantes herramientas de comercio electrónico y manejo de negocios, pueden contener tarjetas de identificación, empresas y otros datos confidenciales. Las tecnologías de seguridad perimetral como IPS y firewalls se han enfocado en ataques de red y de capa de transporte. Muchos proveedores, incluido Fortinet, han agregado mejoras en la capa de aplicaciones, generalmente denominadas «Inspección profunda de paquetes» (DPI) para extender la detección de firmas a la capa de aplicaciones. Aunque DPI es útil para proteger contra ataques a la infraestructura del servidor web (IIS, Apache, etc.), no puede proteger contra ataques en código personalizado de aplicaciones web como HTML y SQL.

Web Application Firewalls (WAF)

Asegurar aplicaciones web requiere un enfoque completamente diferente de solo la detección de firmas. Solo un firewall de aplicación web puede proporcionar una protección completa de la aplicación al comprender la lógica de la aplicación y los elementos que existen en la aplicación web, como las URL, los parámetros y las cookies que utiliza. Al utilizar la supervisión del comportamiento del uso de la aplicación, el WAF puede inspeccionar profundamente cada aplicación en su centro de datos para construir una línea base de comportamientos normales y desencadenar acciones para proteger sus aplicaciones cuando surgen anomalías de los ataques.

Firewall Fortiweb para aplicaciones web

Los cortafuegos de aplicaciones web FortiWeb proporcionan protección de amenazas de aplicaciones web especializada en capas para empresas medianas y grandes, proveedores de servicios de aplicaciones y proveedores de SaaS. Los cortafuegos de aplicaciones web FortiWeb protegen las aplicaciones basadas en la web y los datos orientados a Internet contra ataques e infracciones. Mediante el uso de técnicas avanzadas, proporciona protección bidireccional contra fuentes maliciosas, ataques DoS y amenazas sofisticadas como inyección SQL, scripts entre sitios, desbordamientos de búfer, inclusión de archivos, envenenamiento de cookies y muchos otros tipos de ataques.

- Rendimientos WAF que van desde 25 Mbps hasta 20 Gbps

- Múltiples métodos de detección de amenazas correlacionadas incluyen validación de protocolos, identificación de comportamientos, sondeo de IP en cuarentena FortiGate y reputación de FortiGuard IP basada en suscripciones, antivirus y firmas de ataques web.

- Escáner de vulnerabilidad incluido y soporte para parches virtuales con integración de escáner de terceros

- Equilibrio de carga del servidor basado en el contenido de la capa 7 y aceleración SSL basada en hardware

- Implementación simplificada con herramientas de configuración automática e integración con FortiGate

- Administración centralizada y dominios administrativos (ADOM)

Amenazas de seguridad de aplicaciones web

- Las aplicaciones públicas son objetivos atractivos

- Datos sensibles de clientes y propietarios expuestos

- Casi todas las aplicaciones web tienen vulnerabilidades

- Los cortafuegos solo pueden detectar amenazas conocidas

- El 95 por ciento de todos los sitios web han experimentado cross-site scripting y ataques de inyección SQL.

Dispositivos virtuales y de hardware Fortinet

Fortinet ofrece muchos de sus productos tanto en hardware como en versiones de dispositivos virtuales. La mayoría de los productos son totalmente compatibles con las principales plataformas de virtualización, incluidas VMware, Microsoft Hyper-V, Citrix XenServer, Amazon Web Services y Microsoft Azure. Consulte el cuadro a continuación para ver las versiones virtuales y plataformas compatibles con los productos mencionados en este documento.

| Producto Virtual | VMware | Hyper-V | XenServer | AWS | Azure |

| FortiGate VM | Si | Si | Si | Si | Si |

| FortiWeb VM | Si | Si | Si | Si | Si |

| FortiADC | Si | Si | Si | No | No |

| FortiMail VM | Si | Si | Si | No | No |

| FortiSandbox VM | Si | No | No | No | No |

Protección DDoS

Los ataques DDoS fueron una de las primeras amenazas al centro de datos y, a medida que evolucionaron, continúan siendo la principal amenaza a la que se enfrentan los administradores de centros de datos hoy en día. Los nuevos ataques DDoS se dirigen a los servicios de aplicaciones de capa 7 y pueden causar tanto daño como los ataques volumétricos masivos de varios gigabits de gran volumen. En lugar de simplemente inundar una red con tráfico o sesiones, estos tipos de ataques se dirigen a aplicaciones y servicios específicos para agotar lentamente los recursos a nivel de aplicación.

Los ataques de la capa de aplicación pueden ser muy efectivos usando pequeños volúmenes de tráfico, y pueden parecer completamente normales a la mayoría de los métodos tradicionales de detección de DDoS. Esto hace que los ataques de capa de aplicación sean mucho más difíciles de detectar que otros tipos de ataques DDoS básicos. La mayoría de los ISP utilizan métodos básicos para protegerlo de los ataques a gran escala, sin embargo, no cuentan con las herramientas de detección sofisticadas para interceptar estas amenazas de nivel de aplicación más pequeñas y normalmente las transfieren a su red.

Amenazas DDoS avanzadas

- El tipo de amenaza más antiguo pero de más rápida evolución

- Sigue siendo la amenaza Nº 1 para los centros de datos

- Capa 7 amenazas de mayor crecimiento categoría

- Los firewalls solo pueden detectar amenazas conocidas de DDoS

- Pequeños ataques de capa 7 por debajo de 50 Mbps pueden causar tanto daño como los ataques en cientos de gigabits

Soluciones para mitigar ataques DDoS

Hay muchas opciones disponibles para la mitigación de ataques DDoS que van desde simples configuraciones de servidores de bricolaje hasta soluciones avanzadas de hardware basadas en centros de datos. La mayoría de los ISP ofrecen protección DDoS de capa 3 y 4 para evitar que sus enlaces se inunden durante eventos volumétricos masivos, sin embargo, no tienen la capacidad de detectar los ataques basados en capa 7 mucho más pequeños. Los centros de datos no pueden confiar únicamente en sus ISP para proporcionar una solución DDoS completa que incluya protección de capa de aplicación.

Los dispositivos de mitigación de ataques DDoS son dispositivos dedicados en línea que bloquean los ataques de capa 3, 4 y 7 que vienen con opciones de grado de operador y empresa. La mayoría de las organizaciones que desean proteger sus centros de datos privados normalmente observan los modelos empresariales para proporcionar una detección y mitigación de DDoS rentable. Las ofertas de hoy ofrecen capacidades que pueden manejar ataques volumétricos a gran escala para una protección del 100% de capa 3, 4 y 7 o se pueden utilizar para complementar la protección DDoS en masa basada en ISP básica con detección y mitigación avanzada de capa 7.

Dispositivos de mitigación de ataque DDoS FortiDDoS

La familia FortiDDoS de dispositivos especialmente diseñados proporciona visibilidad de red en tiempo real además de detección y prevención de ataques DDoS. FortiDDoS ayuda a proteger la infraestructura de Internet de las amenazas y las interrupciones del servicio eliminando quirúrgicamente los ataques DDoS de la capa de aplicación y la red. Defiende la infraestructura crítica local y en la nube de los ataques al tiempo que se basa en sofisticadas tecnologías de filtrado para permitir que el tráfico legítimo siga fluyendo. Estos dispositivos escalables y de alto rendimiento ofrecen defensas DDoS probadas y son completamente interoperables con las tecnologías de seguridad existentes y la infraestructura de red.

- Hasta 48 Gbps de rendimiento bi-direccional total

- Mitigación en línea y transparente para los tipos de ataque DDoS de capa 3, 4 y 7

- Detección y mitigación de DDoS basados en el comportamiento al 100 por ciento utilizando la tecnología ASIC

- El procesador FortiASIC TP2 ofrece menos de 5 segundos de respuesta de ataque y tiempos de mitigación

- El sistema de puntuación de reputación de IP y la reevaluación continua de ataques reducen los riesgos de detecciones de falsos positivos

- Alertas centralizadas, administración de ancho de banda, administración basada en roles y portales de autoservicio para entornos MSSP

Protección de correo electrónico

El correo electrónico es un servicio comercial crítico sin el cual ninguna organización puede sobrevivir, pero es una de las mayores vulnerabilidades en lo que respecta a la seguridad. Se ha convertido en el objetivo principal que utilizan los delincuentes para aprovechar las malas políticas de seguridad y los usuarios poco sofisticados.

Las amenazas de correo electrónico se presentan en dos formas principales, entrantes y salientes. Entrantes son las amenazas tradicionales, como los ataques de spam y phishing, que intentan atraer a los usuarios para que proporcionen información confidencial, como credenciales de inicio de sesión o información de la tarjeta de crédito. Las amenazas salientes no son realmente ataques, sino que son riesgos para la información sensible de su organización. Los empleados, contratistas y consultores tienen la capacidad de enviar información confidencial a cualquier persona, en cualquier lugar. A veces es por error; otras veces no lo es.

Puerta de enlace de correo seguro

Las pasarelas de correo seguro son hardware dedicado o dispositivos virtuales que brindan protección contra correo electrónico no deseado y malware, y también proporcionan encriptación e inspección de contenido de correo electrónico saliente. Mediante el uso de filtros de reputación, la mayoría del correo electrónico se filtra y se escanean correos electrónicos avanzados de detección de spam y phishing que pasan a través de la red para determinar si son amenazas. Los correos electrónicos sospechosos se pueden bloquear o poner en cuarentena para su posterior revisión dependiendo de cómo esté configurada la puerta de enlace.

Los administradores del centro de datos pueden establecer reglas comerciales detalladas para escanear todos los correos electrónicos salientes en busca de datos confidenciales. Si se descubren datos confidenciales, se pueden bloquear o encriptar automáticamente dependiendo de cómo estén configuradas las políticas.

El correo electrónico sigue siendo un objetivo superior

- Incluso los usuarios sofisticados son víctimas de esquemas de phishing avanzados

- La pérdida de datos de materiales sensibles es un riesgo importante para las organizaciones

- Los correos electrónicos con enlaces a sitios web abren fácilmente amenazas de seguridad a su red

- Los firewalls no pueden evitar que los usuarios cometan errores

- Necesita una solución que pueda detectar spam, phishing y enlaces sospechosos para evitar ataques de usuarios

FortiMail

FortiMail es una pasarela de correo electrónico segura y completa que es adecuada para organizaciones de cualquier tamaño. Proporciona una solución única para proteger contra los ataques entrantes, incluido el malware avanzado, así como las amenazas salientes y la pérdida de datos con una amplia gama de capacidades de seguridad de primer nivel. Estas capacidades cubren: antispam, antiphishing, antimalware, sandboxing, prevención de pérdida de datos (DLP), encriptación basada en identidad (IBE) y archivado de mensajes.

Los motores de filtrado de entrada de FortiMail bloquean el spam y el malware antes de que puedan obstruir su red o poner en peligro sus sistemas. Su tecnología de inspección de salida (incluido el tráfico móvil 3G) reduce la pérdida de información sensible, mantiene el cumplimiento y evita que su organización y los usuarios sean incluidos en la lista negra. Cuando se integra con FortiSandbox recomendado por Fortinet NSS Labs, FortiMail ayuda a detener las amenazas más avanzadas antes de que lleguen a los usuarios finales.

- Seguridad de correo electrónico altamente efectiva: 37 premios VBSpam Platinum consecutivos, 40 premios VB100 que incluyen altas calificaciones en sus pruebas reactivas y proactivas (RAP), designación AV Comparatives Advanced + para Antiphishing y la recomendación de NSS Labs para Detección de incumplimiento (FortiSandbox integrado).

- Protección para la información confidencial y el cumplimiento: encriptación integrada de DLP y correo electrónico, incluidos los diccionarios predefinidos pero personalizables y el cifrado basado en identidad (Identity Based Encryption, IBE), además del archivo de correo electrónico.

- Parte del Marco de Protección Antirrobo Avanzado de Fortinet: Asegurado por FortiGuard Security Services. Al integrarse con FortiSandbox, FortiMail es una parte integral de un enfoque cohesivo para cerrar un elemento crítico de etapa temprana de la cadena de ataque atacada.

- Mayor rendimiento: la arquitectura única de FortiMail ha demostrado cumplir con los requisitos de muchas de las operadoras más grandes del mundo y es la solución de seguridad de mensajes de más alto rendimiento en la industria, brinda protección de mensajes para más de 28 millones de mensajes por hora en un solo dispositivo.

- Flexibilidad de implementación inigualable: los modos de puerta de enlace, en línea y de servidor, además de los factores de forma físicos, virtuales y en la nube garantizan un ajuste perfecto para todos los entornos.

Entrega de aplicaciones segura

Los usuarios esperan que las aplicaciones estén allí cuando las necesitan y que respondan de inmediato. Es un hecho ahora que también esperan que esté protegiendo sus datos sensibles y los de su organización. Para proporcionar la seguridad que casi todas las aplicaciones necesitan, los administradores del centro de datos implementa SSL en casi todas las aplicaciones, sin embargo, esto tiene un costo en términos de capacidad de usuario, velocidad y latencia.

Como se mencionó anteriormente, la tendencia en el crecimiento del tráfico seguro forzará incluso a los centros de datos mejor diseñados para mantenerse al día con esta demanda. Junto a esto, las claves de cifrado SSL se vuelven cada vez más complicadas a medida que se expanden de las antiguas claves de 1.024 bits a 2.048, y ahora a 4.096.

ADC con descarga de SSL

Los controladores de entrega de aplicaciones (ADC) ofrecen la característica de descargar el tráfico SSL de los servidores al propio ADC. La mayoría de los fabricantes pueden hacer esto utilizando cifrado y descifrado de software, sin embargo, sólo los dispositivos acelerados por hardware tienen los procesadores ASIC dedicados para manejar las velocidades de un centro de datos moderno. La mayoría de los dispositivos basados en software pueden manejar de unos cientos a miles de transacciones por segundo, en comparación con los dispositivos basados en hardware que pueden administrar decenas de miles de transacciones seguras por segundo.

Al descargar este tráfico de procesador intensivo de los servidores al ADC, las aplicaciones seguras pueden escalar hasta 100 veces y, al mismo tiempo, reducir las tasas de respuesta para los usuarios finales.

Asegurar el crecimiento del tráfico de aplicaciones

- La mayoría de las organizaciones implementan rápidamente SSL para proteger todas las aplicaciones

- Tráfico seguro creciendo a ritmo rápido

- Infraestructura de entrega de aplicaciones forzada para mantener el ritmo

- Los firewall generalmente tienen una funcionalidad de entrega de aplicaciones limitada

- La expansión de claves de cifrado complejas (2.048 y 4.096) aumenta las demandas de los recursos del centro de datos

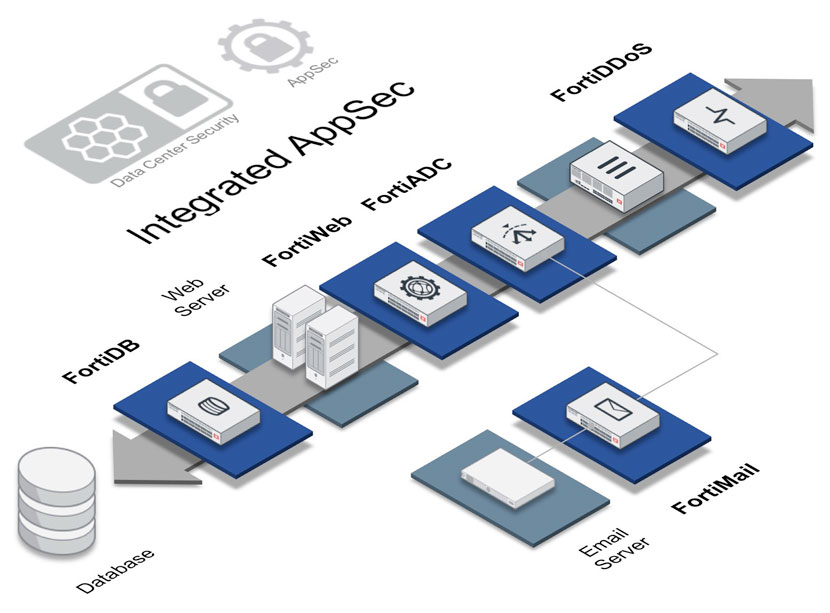

FortiADC

El hardware FortiADC y los ADC virtuales proporcionan un rendimiento de equilibrio de carga del servidor incomparable, ya sea al escalar una aplicación en unos pocos servidores en un solo centro de datos o al servir múltiples aplicaciones a millones de usuarios en todo el mundo. Con la descarga SSL incluida, la compresión HTTP, el equilibrio de carga del servidor global, el firewall y el balanceo de carga de enlace, ofrecen el rendimiento, las funciones y la seguridad necesarios a un precio único e incluyente.

- Rendimiento L4 de 2.7 Gbps a 50 Gbps.

- Solución completa de equilibrio de carga del servidor de la capa 4 a 7 con enrutamiento inteligente basado en políticas.

- Firewall de aplicaciones web y reputación de IP (se requieren suscripciones).

- Scripting para equilibrar la carga personalizada y reglas de reescritura de contenido.

- La descarga de autenticación acelera la autenticación de usuario para aplicaciones seguras.

- SSL reenvía el proxy para una mayor inspección de tráfico seguro con firewalls Fortinet.

- Calificado para Microsoft Exchange 2010 y 2013.

Protección avanzada contra amenazas para aplicaciones

El malware puede venir en cualquier forma y puede ser una de las amenazas más difíciles de detectar. Algunas formas de este pueden ser fáciles de detectar, ya que pueden enrutar a un usuario a un sitio web para descargar código malicioso. Los métodos más nuevos son mucho más ofuscados y dependen de muchos vectores diferentes para infectar a los usuarios o los elementos de la infraestructura del centro de datos.

Esta complejidad, combinada con las opciones casi ilimitadas de ataques de malware de día cero, puede hacer que sea casi imposible que los firewalls y los sistemas IPS detecten todas estas amenazas. Además, muchos de ellos pueden ser enterrados en un código aparentemente inofensivo que en algunos casos puede llevar años hasta estar completamente expuesto.

Sandboxing

Incluso con las mejores defensas de detección de amenazas, a veces es mejor dejar que el código «explote» para ver qué es lo que va a hacer. Aquí es donde entra un sandbox y actúa como un escuadrón de bombas. El código sospechoso está aislado en una cámara virtual de detonación de una bomba y se le permite hacer lo que estaba destinado a hacer. Como el sandbox está completamente aislado de su red y aplicaciones, si el código es un malware, no dañará su entorno real.

Una vez que el código se extrae e instala en el sandbox, es fácil examinar los cambios que realiza para hacer el daño que se pretendía hacer. Si se considera que es una amenaza, el malware se pone en cuarentena y bloquea el ingreso a su red.

FortiSandbox – Detección avanzada de amenazas

FortiSandbox es una parte clave de la solución integrada y automatizada de protección avanzada contra amenazas de Fortinet. Recomendado por NSS Labs, FortiSandbox está diseñado para detectar y analizar ataques avanzados diseñados para eludir las defensas de seguridad tradicionales. En las pruebas independientes de NSS Labs, FortiSandbox demostró una eficacia de detección de incumplimiento del 97,3 por ciento y, debido al exclusivo enfoque multinivel de análisis de sandbox de Fortinet, detectó la mayoría de las amenazas en un minuto.

FortiSandbox, asegurado por FortiGuard, ofrece inspección de todos los protocolos y funciones en un solo dispositivo. Se puede integrar con su infraestructura existente de Fortinet, incluidos FortiGate, FortiMail y FortiClient, alimentando un ecosistema de seguridad que protege, aprende y mejora automáticamente su protección general contra amenazas. Brinda una protección altamente efectiva contra amenazas persistentes avanzadas, que es asequible y fácil de implementar y administrar. Complemente sus defensas establecidas con esta capacidad vanguardista de espacio aislado; analizar archivos en un entorno contenido para identificar amenazas previamente desconocidas y descubrir todo el ciclo de vida del ataque.

- Protege contra amenazas avanzadas: analiza archivos en la red, en correos electrónicos, en URL, en ubicaciones de archivos compartidos de red y bajo demanda. Protege contra amenazas avanzadas de correo electrónico, amenazas de Windows, amenazas de Office, amenazas zip, amenazas de PDF, amenazas para dispositivos móviles y más.

- Se inspecciona en todos los entornos operativos: la emulación de código examina y ejecuta conjuntos de instrucciones para evaluar la actividad prevista, independiente del entorno operativo, para una cobertura de seguridad más amplia.

- Examina la actividad, en lugar de atributos: ejecuta objetos dentro de un entorno de tiempo de ejecución virtual seguro («sandbox») para analizar la actividad (cambios en el sistema, esfuerzos de explotación, visitas al sitio, descargas posteriores, comunicaciones de botnets y más) para exponer amenazas sofisticadas.

- Prefiltros para ofrecer resultados rápidos: aprovecha el antimalware proactivo de Fortinet (consistentemente mejor calificado en pruebas RAP VB100) y la base de datos extendida, así como técnicas patentadas de inteligencia de amenazas avanzadas para detectar un gran porcentaje de amenazas avanzadas sin el tiempo y el esfuerzo de completo «sandboxing».

- Proporciona una rica inteligencia de amenazas: descubre información relacionada con el ciclo de vida completo de la amenaza, no solo el código inicial, para acelerar la corrección. Activación de respuestas automáticas y manuales en otros productos de Fortinet para mitigar incidentes. Genere dinámicamente inteligencia de amenazas personalizada y distribuye para respaldar los productos de Fortinet.

- Ofrece Microsoft Components con licencia oficial: el producto viene con licencias integradas de Microsoft Windows, Internet Explorer y Office, y está aprobado para ser probado en entornos virtuales a diferencia de otras soluciones de sandbox.

Seguridad de red cooperativa en toda la empresa extendida

Fortinet Security Fabric permite que los productos Seguridad de la aplicación Fortinet y los de terceros trabajen juntos para aumentar la seguridad en las redes principales, los dispositivos remotos y la nube.

Los productos de Seguridad de la aplicación Fortinet, incluidos los firewalls de aplicaciones web, las pasarelas de correo electrónico seguras, la mitigación DDoS y la aceleración segura de aplicaciones de alto rendimiento, están todos profundamente integrados en Fortinet Security Fabric para comunicaciones directas. Esto proporciona a los administradores del centro de datos una arquitectura que es segura, consciente, procesable, escalable y abierta.

Seguro: los productos de Seguridad de la aplicación Fortinet emplean varias combinaciones de servicios de inteligencia de amenazas de FortiGuard Labs para brindar la última protección contra virus, fuentes maliciosas, spam, ataques a aplicaciones web y amenazas persistentes avanzadas. Fortinet Security Fabric distribuye inteligencia de amenazas a través de la red de dispositivos de seguridad.

Consciente: los productos de Seguridad de la aplicación Fortinet se integran a través de Fabric con otras soluciones de Fortinet para compartir información entre ellos de manera uniforme. Los dispositivos están profundamente integrados con los dispositivos FortiGate y, cuando corresponda, también con FortiSandbox. La mayoría de los dispositivos ofrecen administración centralizada y están vinculados a FortiAnalyzer para informes y análisis consolidados. Además, la mayoría de los productos ofrecen soporte de autenticación de usuario que puede vincularse a FortiGate u otros métodos de autenticación.

Accionable: esta es la categoría de Tejido que se enfoca en dar sentido a todo para tomar acción rápidamente, especialmente cuando cualquier parte de la red está siendo atacada. Todos los dispositivos se pueden configurar para alertar al personal de TI sobre actividades sospechosas, o pueden tomar medidas por sí mismos para bloquear las amenazas. La administración e informes centralizados a través del panel de vidrio ayuda a los gerentes de seguridad a superar el desorden para actuar sobre los eventos en tiempo casi real. Las herramientas automatizadas y la detección del comportamiento pueden aumentar los tiempos de respuesta humana con políticas granulares para tomar medidas de inmediato para minimizar los daños.

Escalable: la escalabilidad se define como velocidad y expansión. La Seguridad de la aplicación ofrece algunos de los dispositivos de mayor rendimiento de Fortinet, incluidos FortiWeb y FortiMail, con la seguridad de WAF y correo electrónico más rápida de la industria. También ofrecemos soluciones de alto rendimiento ASIC-enhanced para DDoS y ADC con FortiDDoS y FortiADC. Cada línea de productos de Fortinet ofrece modelos que abarcan las necesidades de las organizaciones del mercado medio hasta los grandes operadores y MSP. Además, FortiADC puede emplearse para ampliar las capacidades de otros productos de Fortinet como FortiMail, FortiCache y FortiGate.

Abierto: finalmente, como se mencionó anteriormente, la Seguridad de la aplicación es una plataforma abierta que integra muchas soluciones de terceros, a través de sus API nativas, incluidas las de líderes de la industria como IBM, HP y Verisign.

Seguridad Integral de Aplicación Integral

Solo Fortinet puede ofrecer la seguridad, el rendimiento y la integración para una plataforma de seguridad de red y aplicaciones total que satisfaga las necesidades de su centro de datos. Comenzando con el galardonado FortiGate NGFW como base junto con Fortinet Security Fabric para comunicaciones en toda la red, Fortinet ofrece los productos y servicios adicionales que necesita para brindar protección completa que va más allá de los firewalls para proteger sus aplicaciones, usuarios y datos confidenciales.

No importa cuán complejas sean sus necesidades, una solución de seguridad completa de Fortinet que incluye WAF, DDoS, entrega de aplicaciones, seguridad de correo electrónico e integración de sandbox es fácil de configurar y administrar. Le brindamos las herramientas que necesita para administrar de manera centralizada sus soluciones y herramientas de Fortinet para el análisis y la generación de informes de amenazas consolidadas.

Los productos de Fortinet están diseñados para aprovechar e interoperar con otros dispositivos y servicios de Fortinet a través de Fortinet Security Fabric. Optimizamos y probamos nuestros productos para minimizar los cuellos de botella para aumentar el rendimiento general entre plataformas cuando se usan juntos en un entorno de centro de datos empresarial.

Solo Fortinet ofrece una integración profunda entre nuestras plataformas FortiGate, FortiWeb, FortiMail y FortiSandbox. Ya sea que esté simplificando la configuración del enrutamiento del tráfico al escaneo ATP avanzado con FortiSandbox, Fortinet facilita el despliegue de la seguridad avanzada de las aplicaciones en su red y cierra las brechas comunes en las soluciones puntuales.

La mayoría de los productos de Fortinet respaldan la gestión e informe de «un solo panel de vidrio» a través de nuestros productos FortiManager y FortiAnalyzer. Unificados bajo una sola pantalla, los operadores obtienen una imagen completa de sus productos Fortinet para una administración simplificada y visibilidad completa de los incidentes que abarcan uno o más dispositivos Fortinet.

Finalmente, la experiencia importa. Somos líderes en tecnologías de seguridad empresarial. Nuestros ingenieros de preventa capacitados pueden brindarle asistencia en la revisión de sus requisitos avanzados de amenazas y soluciones de diseño para cumplir con los desafíos únicos de su organización. Como cliente, tiene opciones de soporte 24/7, consultoría en el sitio y otros servicios de clase empresarial ofrecidos por nuestro galardonado servicio de atención al cliente global de FortiCare.

Resumen

Un firewall es su primera línea de defensa de red en su centro de datos, sin embargo, muchas tendencias nuevas que se dirigen a aplicaciones y usuarios finales requieren protecciones adicionales que un firewall o un IPS no pueden proporcionar. La detección basada en firmas, la reputación de IP y la inspección profunda de paquetes pueden detener algunas de estas amenazas avanzadas, pero están limitadas en cuanto a lo que pueden ofrecer. Se necesitan productos adicionales como firewalls de aplicaciones web, dispositivos de mitigación de ataques DDoS, sandboxing, gateways de seguridad de correo electrónico y controladores de entrega de aplicaciones para abordar estas nuevas amenazas para su centro de datos y usuarios.

Fortinet ofrece una amplia gama de productos para los administradores de centros de datos que no solo complementan nuestros firewalls FortiGate líderes en su clase, sino que también están diseñados para trabajar juntos sin problemas en un marco completo de protección de seguridad de redes y aplicaciones. Para obtener más información sobre los productos presentados en este documento, visite Fortinet.com.

Grid Solutions es partner oficial de Fortinet, contamos con la experiencia en todo tipo de configuraciones. Si cuenta con alguna necesidad referente a equipos Fortigate u otros no dudes en Contactarnos.