En algunas ocasiones se hace necesario utilizar el cliente VPN de Cisco para establecer un túnel IPSEC entre un PC o un dispositivo móvil y un FortiGate.

Esto incluso ocurre con el cliente IPSEC que Apple incluye en los iPad o iPhone, pues es un cliente de Cisco, como se puede apreciar en el logotipo que aparece en el propio dispositivo al configurarlo.

Esta configuración también ha sido probada con el cliente de VPN IPSEC que incluye Sansung en su plataforma Android KNOX, este cliente de VPN también se puede adquirir por separado para plataformas Android, lo comercializa el fabricante Mocana.

No obstante para plataformas Android, es posible utilizar FortiClient directamente para establecer un túnel IPSEC con un equipo FortiGate, utilizando el wizard para configurarlo y no estas instrucciones.

FortiClient es el cliente gratuito para Windows, Mac, Android y para iOS, si bien en esta última plataforma el fabricante no ha permitido incorporar el túnel IPSEC y es por este motivo por el que se requiere utilizar el cliente de Cisco incluido de fábrica en los dispositivos iPad o iPhone.

PASOS PARA LA CONFIGURACIÓN EN EL FORTIGATE

En primer lugar será necesario crear un usuario local o remoto para autenticar la conexión VPN. En este ejemplo utilizaremos un usuario local, que se creará con estos comandos de CLI:

config user local

edit «Usuario»

set type password

set passwd password

next

A continuación será necesario crear un grupo al que pertenecerá el usuario creado anteriormente:

config user group

edit «VPN»

set member «Usuario»

next

end

Utilizaremos también objetos de tipo red, para permitir posteriormente el tráfico entre la red protegida por el FortiGate (LAN) y el equipo remoto (VPN-Cisco):

config firewall address

edit «VPN-Cisco»

set subnet 10.10.200.0 255.255.255.0

next

edit «LAN»

set subnet 10.0.0.0 255.255.255.0

next

end

El siguiente paso será crear la fase 1 de la conexión IPSEC con estos comandos:

config vpn ipsec phase1-interface

edit «DialUP-CISCO»

set type dynamic

set interface «WAN1» <-Interface de salida internet

set dhgrp 2

set mode aggressive

set peertype one

set xauthtype pap

set mode-cfg enable

set proposal aes128-sha1

set peerid «cisco» <- Nombre del Grupo *

set authusrgrp «VPN» <-Grupo de autenticación usuarios

set ipv4-start-ip 10.10.200.1 <-Rango de IP´s para usuarios

set ipv4-end-ip 10.10.200.200

set ipv4-netmask 255.255.255.0

set dns-mode auto

set psksecret xxxxxx

next

end

* El nombre del Grupo se requiere posteriormente en la configuración del cliente VPN de Cisco.

La fase 2 se configurará con los siguientes comandos:

config vpn ipsec phase2-interface

También será necesario configurar una ruta estática para alcanzar la red de los usuarios remotos a través del nuevo interface IPSEC que se ha creado con los comandos anteriores:

config router static

Y por último se requiere establecer políticas de seguridad que permitan el tráfico desde y hacia la red remota:

config firewall policy

edit 1

set srcintf «DialUP-CISCO»

set dstintf «PORT1»

set srcaddr «VPN-Cisco»

set dstaddr «LAN»

set action accept

set schedule «always»

set service «ALL»

set logtraffic all

next

edit 2

set srcintf «PORT1»

set dstintf «DialUP-CISCO»

set srcaddr «LAN»

set dstaddr «VPN-Cisco»

set action accept

set schedule «always»

set service «ALL»

set logtraffic all

next

end

PASOS PARA CONFIGURAR EL CLIENTE DE CISCO

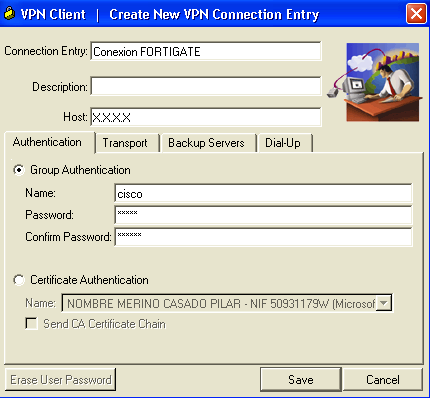

Una vez instalado el software, se podrá crear una nueva conexión, rellenando los siguientes parámetros de configuración:

NOTA:

Host: Es la dirección IP pública del FortiGate

Name: Es el nombre del grupo que se añadió en la configuración de fase 1 del Fortigate (parámetro peerID)Password: Es la contraseña que se añadió en la configuración del fase 1 del FortiGate (parámetro psksecret)

Una vez guardada esta configuración, se podrá establecer la conexión y será en ese momento cuando la aplicación solicite el nombre de usuario y la contraseña para permitir el acceso.

PASOS PARA CONFIGURAR IPHONE O IPAD

La configuración de VPN desde el cliente que incorporan estos dispositivos, se realiza desde el menú Ajustes -> General -> VPN. Donde se podrá añadir una nueva conexión con estos parámetros:

NOTA:

Servidor: Es la dirección IP pública del FortiGate

Nombre del grupo: Es el nombre del grupo que se añadió en la configuración de fase 1 del Fortigate (parámetro peerID)

Cuenta: Es el nombre del usuario definido en el FortiGate, con permiso para acceso a la VPN

Contraseña: La contraseña del usuario con permisos de acceso a la VPN

Secreto: Es la contraseña que se añadió en la configuración del fase 1 del FortiGate (parámetro psksecret)

TROUBLESHOTING

En caso de problemas, aparte de revisar los logs en el FortiGate, también podremos ejecutar los siguientes comandos de debug:

diagnose debug application ike -1

diagnose debug enable

Fortigate Peru Fortinet Perú Vmware Double Take HP Cisco Symantec Juniper Piura Trujillo Chiclayo Chimbote Ica

Grid Solutions es partner oficial de Fortinet, contamos con la experiencia en todo tipo de configuraciones. Si cuenta con alguna necesidad referente a equipos Fortigate u otros no dudes en Contactarnos.