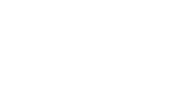

- Topología

- En este manual demostraremos cómo usar IP virtuales (VIP) para configurar el reenvío de puertos en equipos FortiGate. Esta configuración permite a los usuarios de Internet conectarse a su servidor protegido detrás de un firewall FortiGate, sin conocer la dirección IP interna del servidor y solo a través de los puertos que elija.

- En este ejemplo, los puertos TCP 80 ( HTTP ), 21 ( FTP ) y 22 ( SSH ) se abren para que los usuarios remotos se comuniquen con un servidor detrás del firewall. La dirección IP externa utilizada es 172.20.121.67 y está asignada a 192.168.100.1 por el VIP.

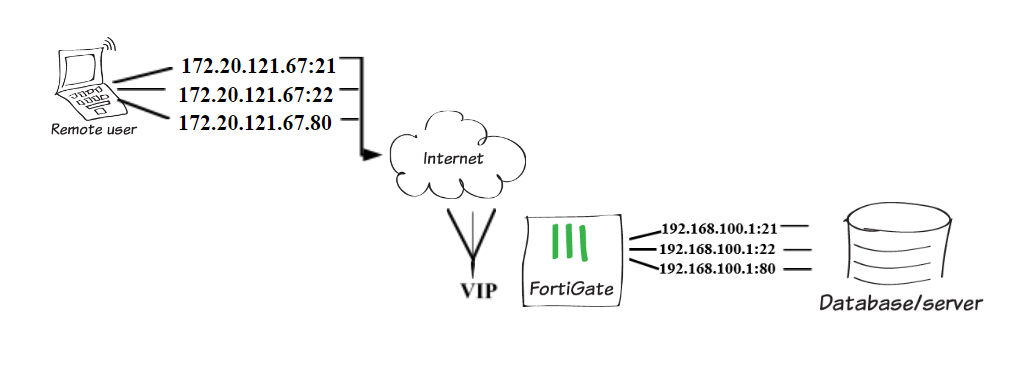

- Creando VIP

- Paso 1. Creamos 3 VIP, vaya a Policy & Objects > Virtual IPs> Create New > IP virtual. Ingrese la Dirección / Rango IP Externo. Luego, ingrese la Dirección / Rango IP Asignado. Habilite el reenvío de puertos y agregue un VIP para el puerto TCP 80, servidor web-http.

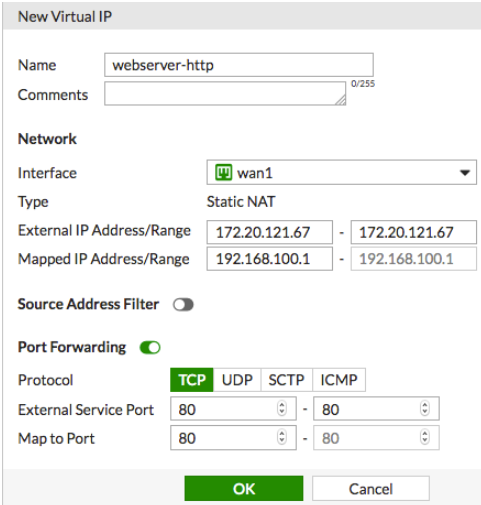

- Paso 2. A continuación, se crea un segundo VIP para el puerto 21 de TCP, servidor web-tfp.

- Paso 1. Creamos 3 VIP, vaya a Policy & Objects > Virtual IPs> Create New > IP virtual. Ingrese la Dirección / Rango IP Externo. Luego, ingrese la Dirección / Rango IP Asignado. Habilite el reenvío de puertos y agregue un VIP para el puerto TCP 80, servidor web-http.

- Agregando VIPs a un grupo VIP

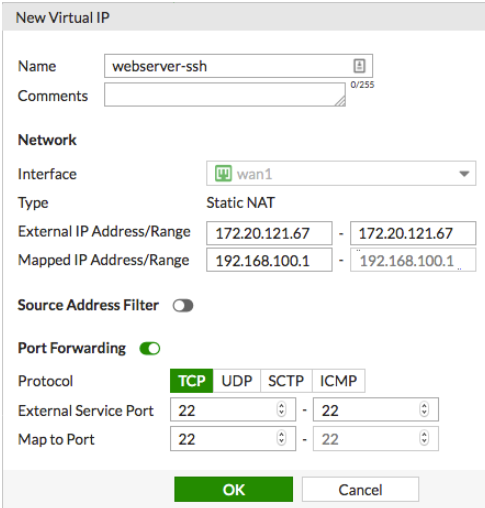

- Paso 3. Finalmente, cree un tercero, un VIP para el puerto TCP 22, webserver-ssh.

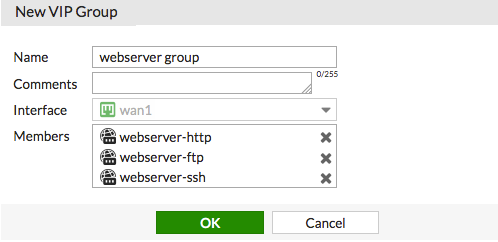

- Paso 4. Para agregar VIPs a un grupo VIP, vaya a Policy & Objects > Virtual IPs > Create New > Virtual IP Group. Crea un grupo VIP, en este ejemplo, un grupo de servidores web. En Miembros, incluya las tres VIP creadas previamente.

- Paso 3. Finalmente, cree un tercero, un VIP para el puerto TCP 22, webserver-ssh.

- Creando una política de seguridad

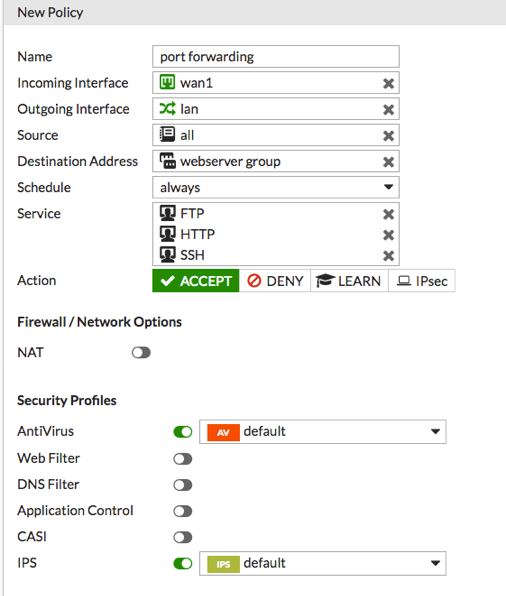

- Paso 5. Vaya a Policy & Objects > IPv4 Policy y cree una política de seguridad que permita el acceso a un servidor detrás del firewall. Configure la interfaz de entrada a su interfaz orientada a Internet, la interfaz de salida a la interfaz conectada al servidor y la dirección de destino al grupo VIP ( grupo de servidores web). Establecer el servicio para permitir el tráfico HTTP , FTP y SSH NAT está deshabilitado para esta política, de modo que el servidor vea las direcciones de origen originales de los paquetes que recibe. Esta es la configuración preferida por varias razones. Por ejemplo, los registros del servidor serán más significativos si registran las direcciones de origen reales de sus usuarios. Use los perfiles de seguridad apropiados para proteger los servidores.

- Paso 5. Vaya a Policy & Objects > IPv4 Policy y cree una política de seguridad que permita el acceso a un servidor detrás del firewall. Configure la interfaz de entrada a su interfaz orientada a Internet, la interfaz de salida a la interfaz conectada al servidor y la dirección de destino al grupo VIP ( grupo de servidores web). Establecer el servicio para permitir el tráfico HTTP , FTP y SSH NAT está deshabilitado para esta política, de modo que el servidor vea las direcciones de origen originales de los paquetes que recibe. Esta es la configuración preferida por varias razones. Por ejemplo, los registros del servidor serán más significativos si registran las direcciones de origen reales de sus usuarios. Use los perfiles de seguridad apropiados para proteger los servidores.

- Resultados

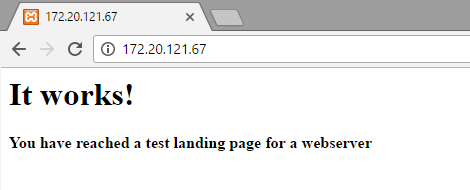

- Para asegurarse de que el puerto TCP 80 esté abierto, conéctese al servidor web desde una conexión remota al otro lado del firewall.

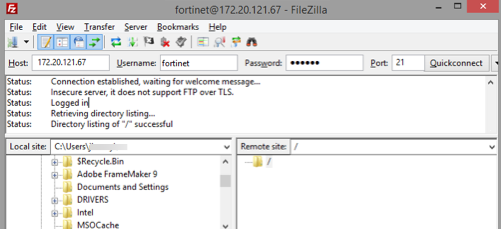

- A continuación, asegúrese de que el puerto TCP 21 esté abierto utilizando un cliente FTP para conectarse al servidor FTP desde una conexión remota en el otro lado del firewall.

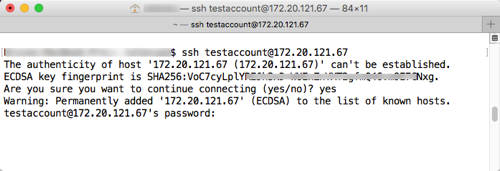

- Finalmente, asegúrese de que el puerto TCP 22 esté abierto conectándose al servidor SSH desde una conexión remota en el otro lado del firewall.

- Para asegurarse de que el puerto TCP 80 esté abierto, conéctese al servidor web desde una conexión remota al otro lado del firewall.

Grid Solutions es partner oficial de Fortinet, contamos con la experiencia en todo tipo de configuraciones. Si cuenta con alguna necesidad referente a equipos Fortigate u otros no dudes en Contactarnos.